Chi c'è dietro Regin, il più sofisticato trojan di sempre

Mondo

Il malware scoperto lo scorso weekend dai ricercatori di Symantec è attivo da anni ed è considerato uno degli strumenti di spionaggio elettronico più complessi. A realizzarlo può essere stato solo un governo e gli indizi puntano su Usa e Regno Unito

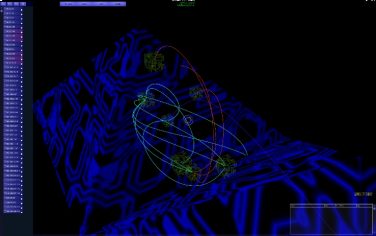

Un sistema di spionaggio - “Regin è un malware complesso la cui struttura rivela un livello di competenza tecnica visto raramente”, si legge in un post del blog di Symantec pubblicato domenica scorsa. Più che di un singolo trojan si tratta di una piattaforma modulare che, una volta infettato un sistema, permette di caricare funzionalità differenti per portare avanti operazioni diverse a seconda degli obiettivi prefissati. Secondo Kaspersky, altra società che si occupa di sicurezza informatica, Regin, che si nasconde sotto le spoglie di un pezzo di software Microsoft, aiuta a raccogliere informazioni di intelligence e a facilitare altri tipi di attacchi. E' in grado di setacciare password, rintracciare file cancellati o di consentire a chi lo gestisce di assumere il controllo di interi network. A quanto pare, anche il veicolo dell'infezione muta di volta in volta: si va da finte pagine di popolari siti web allo sfruttamento di vulnerabilità di applicazioni come, in un caso citato dai ricercatori di Kaspersky, il programma di messaggistica istantanea di Yahoo!. Grazie alla sua natura multiforme, il malware ha infettato decine di aziende private, enti governativi e istituti di ricerca. Per Symantec, quasi la metà delle vittime sono individui (tra questi anche l'esperto di crittografia belga Jean Jacques Quisquater o piccole società attive in settori come la finanza e le telecomunicazioni. Gli attacchi sono andati avanti principalmente tra il 2008 e il 2011, mentre dal 2013 sarebbe in circolazione una nuova versione del virus, ancora più sofisticata.

Indizi geografici – Secondo quanto riportato da Symantec, la maggior parte dei sistemi infettati si trovano in Russia e Arabia Saudita che insieme raccolgono più della metà degli attacchi. Tra i Paesi più colpiti anche Messico e Irlanda mentre il Medio Oriente, nel complesso, è l'area del mondo più bersagliata. Proprio la distribuzione geografica delle infezioni ha fin da subito ristretto le ipotesi sull'origine di Regin a un manipolo di governi di Paesi non interessati dagli attacchi e dotati della capacità tecnica di realizzare uno strumento così sofisticato, vale a dire Stati Uniti, Regno Unito e Cina. Timo Hirvonen, ricercatore presso la società di sicurezza informatica F-Secure si è detto sorpreso dell'assenza, tra le nazione colpite, di stati che fanno parte del cosiddetto gruppo “Five Eyes”, ovvero Australia, Canada, Nuova Zelanda Stati Uniti e Gran Bretagna. Questi governi hanno stipulato un accordo di stretta collaborazione e scambio di informazioni per quanto riguarda l'intelligence e la sorveglianza elettronica, come hanno mostrato anche i documenti rivelati dall'ex dipendente della CIA Edward Snowden. Secondo la stessa F-Secure, la madre patria di Regin non sarebbe né la Cina né la Russia.

I find it interesting that #Regin has no reported victims in Five Eyes countries

— Timo Hirvonen (@TimoHirvonen) November 24, 2014 Vittime illustri – Ulteriori indizi contro Stati Uniti e Gran Bretagna sono stati raccolti da The Intercept, il sito di giornalismo investigativo a cui collabora Glenn Greenwald, il giornalista che ha aiutato Snowden nella divulgazione dei documenti sui programmi di sorveglianza digitale di massa portati avanti dalla National security agency americana. Secondo fonti interpellate dal magazine, sarebbe proprio Regin la tecnologia utilizzata dai servizi di intelligence a stelle e strisce per penetrare i sistemi informatici della Commissione europea e dell'operatore di telecomunicazioni belga Belgacom, operazioni rivelate dai materiali di Snowden. A confermarlo a The Intercept è Ronald Prins, esperto di sicurezza presso l'azienda Fox IT che fu chiamata a “disinfestare” le reti dell'azienda tlc. “Dopo avere analizzato questo malware e avere guardato i documenti di Snowden sono convinto che Regin è utilizzato dai servizi di intelligence britannici e statunitensi”, ha detto Prins. Altre fonti hanno confermato al sito dell'edizione americana del mensile Wired che la descrizione di Regin corrisponde a quella del malware impiegato nell'attacco a Belgacom, che fra i propri clienti ha la Commissione europea, il Parlamento europeo e il Consiglio europeo. )

)

)

)

)