Nel libro di Carola Frediani le storie vere, tra hacking di Stato, spionaggio e ricercatori a caccia di software malevoli, che ci raccontano come Internet si stia trasformando in un vero e proprio campo di battaglia

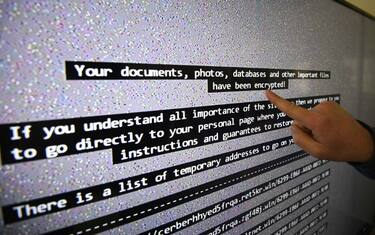

Ma per capire di cosa si tratta bisogna fare un passo indietro. ll tipo contattato in chat vende, per 300 dollari da pagare con la moneta elettronica bitcoin, l’affiliazione al suo sistema di ransomware. Con questo nome (da “ransom”, “riscatto”, e software) si indicano dei software malevoli che, dopo aver infettato un pc, limitano l’accesso ad alcune sue parti, nel caso specifico criptandone i file e chiedendo un riscatto al suo proprietario per permettergli di decifrarli.

Ci sono tanti tipi di ransomware, ma quelli più insidiosi usano sistemi di cifratura molto complessi che rendono impossibile recuperare i file senza avere la chiave. “Inoltre, alcuni eliminano ogni traccia della chiave dal sistema e arrivano anche a mantenerne una copia soltanto sui loro server, criptata, così da evitare di perderle o diffonderle a seguito di un attacco (permettendo alle vittime di decifrare i propri documenti senza pagare il riscatto)”, mi spiega Paolo Dal Checco, dello studio di informatica forense DiFoB di Torino, una delle persone che in Italia hanno monitorato di più il fenomeno al punto da aver aperto anche un sito apposito, Ransomware.it. Questo li rende un’arma perfetta per ricatti di massa: se non paghi, non riavrai i tuoi documenti, magari materiali importanti e urgenti o le foto di una vita. Tutto quello che devono fare gli estorsori è scrivere dei malware di questo tipo, procurarsi delle liste di utenti a cui inviarli e – quando le infezioni vanno a segno – creare degli indirizzi bitcoin unici per ogni utente su cui indirizzare le vittime; una volta che queste pagano, viene inviata loro la chiave di decriptazione insieme a un software (“decryptor”).

La filiera delle cyber-estorsioni

Cosa serve tecnicamente per mettere in piedi questa fabbrichetta di estorsioni multiple? Il malware, ovvero i file eseguibili che infettano il pc procedendo poi con la cifratura dei file: chiamiamoli l’arma vera e propria. Un server dove piazzare un centro di comando e controllo (C&C) con cui mantenere la comunicazione con i computer infettati: chiamiamola la stanza dei bottoni. Un sistema con cui veicolare i malware verso i destinatari, e che in genere si compone di finte mail con allegati che procedono all’infezione una volta aperti o con dei link che rimandano a siti che ti infettano attraverso ulteriori link o direttamente per la vulnerabilità del browser: chiamiamolo il mezzo di lancio dell’arma o, meglio ancora, la rete distributiva. Infine, serve aprire dei portafogli bitcoin con cui generare indirizzi preferibilmente unici da fornire a ogni vittima per i pagamenti: chiamiamolo il sistema di riscossione.

Ora, in questa impresa criminale così segmentata, è chiaro che la distribuzione può essere data in franchising, esattamente come puoi aprirti un negozio di fast food per conto di un noto brand che ti farà arrivare i suoi hamburger. Nel caso del venditore citato all’inizio, se lo avessi pagato, lui mi avrebbe inviato un file eseguibile (il malware) che avrei dovuto usare per infettare le mie vittime, nonché l’accesso a un pannello con cui monitorare le infezioni, i pagamenti e accedere alla mia parte di guadagni. Io avrei dovuto soltanto confezionare una mail fasulla credibile – magari una finta bolletta proveniente da qualche nota utility dell’energia o da una compagnia telefonica – e procurarmi una lista di destinatari. Non avrei dovuto occuparmi di scrivere il malware, né di configurare un server per controllare i computer infettati da remoto. Il venditore, da parte sua, moltiplica i guadagni affittandomi la sua infrastruttura. O, anche senza noleggiare nulla, ritagliandosi direttamente una percentuale su ognuna delle mie vittime. (...)

Uno dei settori dove si è sviluppata più competizione è stato proprio quello della customer care, la cura del cliente-vittima. Siti web in varie lingue; guide e Faq su cosa fare e come pagare; un servizio clienti che risponde a domande e richieste in modo efficiente; in alcuni casi addirittura una chat con un operatore. I ricattatori, spiega un report di F-Secure che ha sondato l’assistenza di sei diverse famiglie di ransomware, “vogliono fare tutto il possibile per ‘aiutare’ la vittima a riottenere i file”. Non solo: i criminali sono spesso disposti a negoziare i prezzi, abbassando su richiesta il valore iniziale.

© 2017 Laterza, tutti i diritti riservati

Tratto dal libro di Carola Frediani

Laterza - Collana i Robinson/Letture

184 pagine, 15,00 euro

CAROLA FREDIANI, giornalista, dal 2015 lavora per “La Stampa”. Ha co-fondato l’agenzia Effecinque e ha scritto di tecnologie, cultura digitale, privacy e hacking per molte testate, tra cui “L'Espresso”, “Wired”, “Corriere della Sera” e “Il Secolo XIX”. Ha pubblicato Dentro Anonymous (Informant 2012), Deep Web. La Rete oltre Google (Quintadicopertina 2014 e Stampa Alternativa 2016) e Attacco ai pirati. L’affondamento di Hacking Team: tutti i segreti del datagate italiano (con altri autori, La Stampa 2015).

)

)

)

)

)